Con el desarrollo de las nuevas tecnologías, nuevas formas de comunicarnos, las distintas redes sociales y la pandemia han hecho crecer la presencia digital que tenemos en el Ecuador esto lleva a que aumente la presencia de los cibercriminales.

El fraude financiero a través de las redes sociales, el reclutamiento de pirámides, la suplantación de identidad, etc; sumado a la poca información que las personas en el país tenemos frente a la ingeniería social ha hecho que el porcentaje de delitos crezca de manera exorbitante.

Si bien en el Código Orgánico Integral actualmente se encuentran 11 tipos de delitos informáticos y gran cantidad de delitos físicos ¿Cuáles de estos podríamos considerarse ingeniería social?.

¿Qué tan vulnerable eres a este tipo ataques?

Realiza el siguiente test

ENCUESTA DE INGENIERÍA SOCIAL

¿Cómo reconocer si eres vulnerable a un ataque cibercriminal?. Llena el siguiente cuestionario.

Para obtener tus resultados, por favor llena el siguiente formulario.

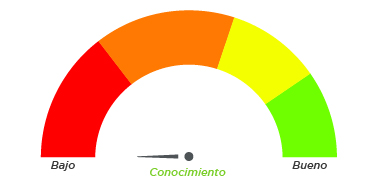

Este es su resultado:

Tiene el perfil de una posible víctima.

Tus conocimientos y hábitos son el perfil indicado para que un ciberdelincuente te ataque.

Te recomendamos asistir a una charla gratuita donde podrás aprender sobre los tipos de ataques de Ingeniería Social y cómo prevenirlos.

¿Deseas asistir a esta charla?

![]()

Lo sentimos, tú puedes ser victima de posibles delincuentes cibernéticos.

Te recomendamos asistir a una charla gratuita donde podrás aprender sobre los tipos de ataques de Ingeniería Social y cómo prevenirlos.

¿Deseas asistir a esta charla?

Felicidades parece que tienes un buen conocimiento de Ingeniera Social, pero puedes mejorar en tu forma de identificar estos problemas.

Te recomendamos asistir a una charla gratuita donde podrás aprender sobre los tipos de ataques de Ingeniería Social y cómo prevenirlos.

¿Deseas asistir a esta charla?

Excelente parece que tú nivel de conocimiento sobre Ingeniería Social es muy alto.

Pero no te confíes, quizá necesites aprender un poco más.

Te recomendamos asistir a una charla gratuita donde podrás aprender sobre los tipos de ataques de Ingeniería Social y cómo prevenirlos.

¿Deseas asistir a esta charla?

Entre los delitos informáticos tenemos:

• Apropiación fraudulenta por medios electrónicos.

• Ataque a la integridad de sistemas informáticos.

• Contacto con finalidad sexual a menores por medios electrónicos

• Delitos contra la información pública.

• Falsificación y uso de documentos fraudulentos, reemplazo de identificación de terminales móviles

• Revelación ilegal de base de datos

• Suplantación de identidad

• Transferencias electrónicas de activo patrimonial

• Y acceso no consentido a un sistema informático.

Y entre otros que abordaremos más adelante.

La seguridad es fundamental, no opcional.

Esto depende, si bien se cree que la ingeniería social es sinónimo de ciberdelincuencia esto no es del todo correcto ya que debemos tener en cuenta que el ataque puede ser tanto físico como digital.

Los pasos de la ingeniería social pueden ser diferentes, pero la base está en que el atacante estudia a sus víctimas; conociendo sus gustos, rutinas, información personal tales como: redes sociales, números telefónicos o familiares para llevar a cabo el ataque.

Luego coloca una carnada basándose en su investigación, ejecuta el ataque esperando que la víctima caiga para luego huir y borrar su rastro.

En el Ecuador, según las estadísticas el número de estafas ha incrementado drásticamente en las 24 provincias, siendo la suplantación de identidad unos de los más grandes problemas con casi 6.086 reportes en el 2021.

¿Qué clases de técnicas se usan en el Ecuador consideradas como ingeniería social?

Si seguimos hablando de la suplantación de identidad entre las técnicas más utilizadas están: Phising, Smishing, Vishing, Spear phishing, Whaling, Spam, pharming, Prepending, Identity fraud, Invoice Scams, Hoax, Impersonation, Typo Squatting.

Pero es un error pensar que solo existen estas técnicas ya que al ser combinadas se crean nuevas.

Ahora, si nos ponemos a ver ejemplos en el Ecuador de ataques informáticos para robar identidades tenemos bastante de que hablar, pero te dejamos un par de ellos que tal vez hayas escuchado.

Uno de las estafas más populares para sacar tu identidad se da por WhatsApp, Messenger o SMS consiste en que te llega un mensaje supuestamente de un conocido que está en el extranjero (para esto el atacante ya sabe como te llamas y el nombre de tu familiar).

Incluso, conoce tus redes sociales, posteos, además nombres de tus familiares, y ya pudo haber hecho una copia exacta del perfil social de tu conocido.

Volviendo a la historia; el cyberdelincuente indica que se encuentra en el aeropuerto, que pronto viene a Ecuador, y que desea visitarte; incluso te pide que no le digas a nadie ya que quiere darles una sorpresa, después de esto el atacante se despide y deja pasar unas cuantas horas para volver a escribirte.

El atacante se vuelve a comunicar contigo indicando que perdió el vuelo y que su maleta se fue sin él; lastimosamente te dice que ya no podrá visitarte, pues debe solucionar el tema del equipaje.

Después de un par de horas el atacante indica que no puede ir el día acordado a visitarte, pero que le ayudes retirando su maleta en el aeropuerto.

Te indica que se van a comunicar contigo de parte del aeropuerto y te pedirán tus datos personales y una copia de tu cédula para retirar las maleta. En unas horas recibirás una llamada, supuestamente del personal del aeropuerto.

Aquí te pedirán tus nombres completos, correo, y que le envíes la foto de tu cédula.

Si la persona proporciona toda esta información, su identidad ha sido robada.

El atacante se despide diciendo que puede pasar retirando la maleta a partir de cierta hora con la cédula original en la ventanilla del aeropuerto.

Como estos, existen múltiples tipos de ataques, los cuales buscan obtener tus datos personales para acciones fraudulentas, la diferencia está solo en el enganche que realiza el atacante; entre estos se a visto casos en correos electrónicos personales y corporativos, mensajería puerta a puerta, viajes ganados, promociones, etc.,

¿Existen formas de protegerme o proteger a mis colaboradores y familiares de estos ataques?•

Recuerda que cada persona es diferente y tiene un comportamiento único; algunos pueden ser menos activos en redes sociales o no tener presencia en internet; al contrario de otros que son activos con fotografías y se suscriben en diferentes sitios. Incluso nuestros hijos con las nuevas tecnologías y videojuegos buscan la manera de tener objetos de forma gratuita, además ingresan a páginas web maliciosas, entregando información personal; sin pensarlo, esto los pone en riesgo.

Si deseas acceder a una charla gratuita donde te enseñaremos un poco más a fondo sobre la Ingeniería Social suscríbete en el siguiente link.